近日,一位来自 Replit 团队(知名AI 编程公司,Lovable友商)的员工报告,Lovable平台存在严重的行级安全(

Row Level Security, RLS)策略实现缺陷,导致未经授权的用户可以访问敏感数据并注入恶意内容。此外,平台的默认公开项目设置和remix功能进一步加剧了数据泄露风险。本文将详细阐述了漏洞的技术细节、影响范围、披露过程、各方回应以及安全建议,旨在提高开发者和用户对此类平台安全风险的认识。

Lovable是一家瑞典初创企业,其产品被定位为"软件体系的最后一块拼图",通过AI技术极大降低开发门槛,使客户无需技术培训即可使用自然语言提示词创建网站及应用程序。作为"氛围编码"(vibe coding)领域的代表,Lovable在欧洲市场快速增长,被称为"欧洲版Cursor"。

1. 漏洞概述

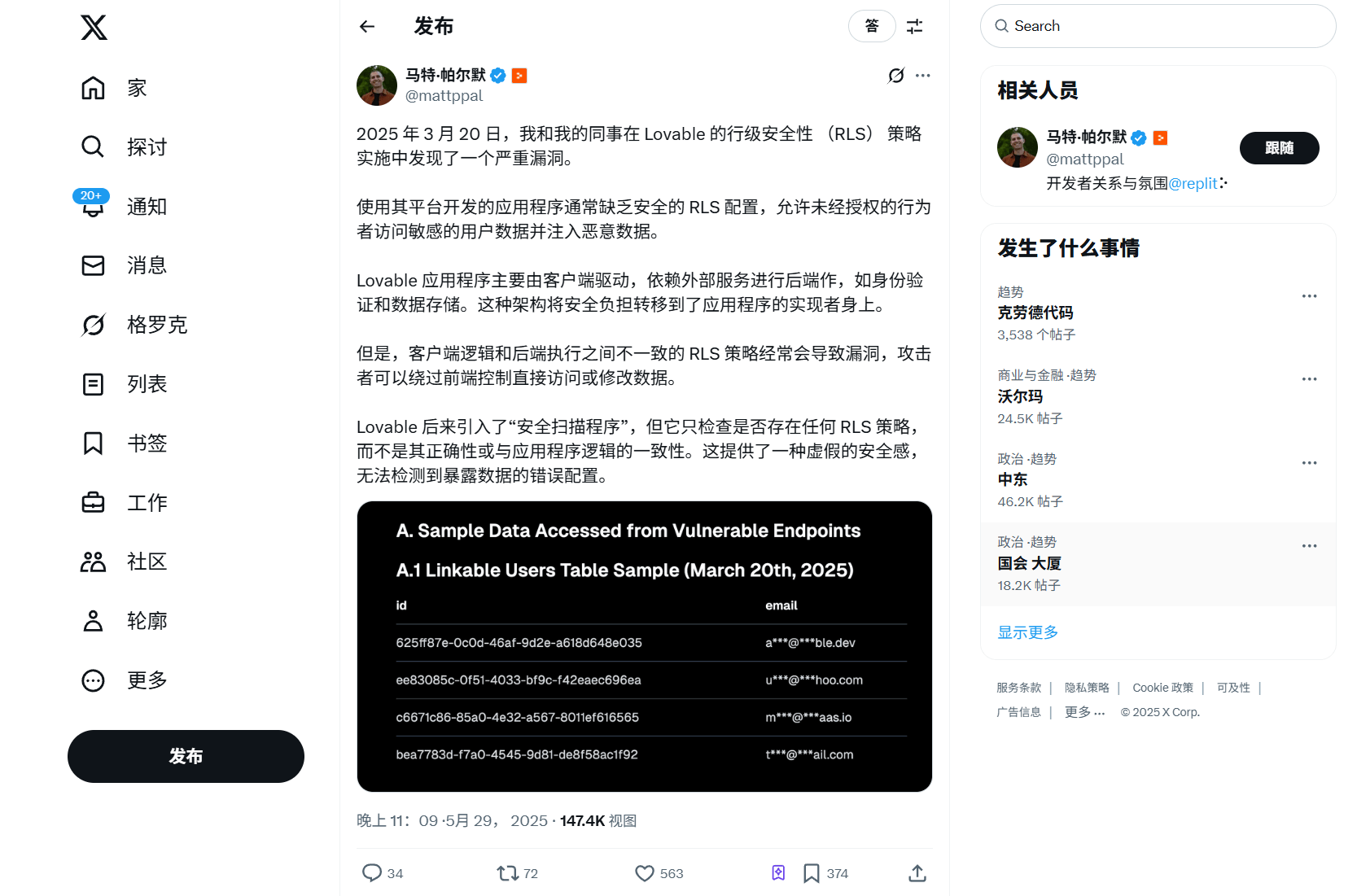

2025年3月20日,Replit公司员工Matt Palmer及其同事发现Lovable平台存在严重安全漏洞(CVE-2025-48757),该漏洞涉及行级安全(RLS)策略实现不当,允许未授权用户访问敏感数据并注入恶意内容。此外,Lovable平台非Pro用户创建的项目默认为公开状态,结合其remix功能,进一步增加了数据泄露风险。

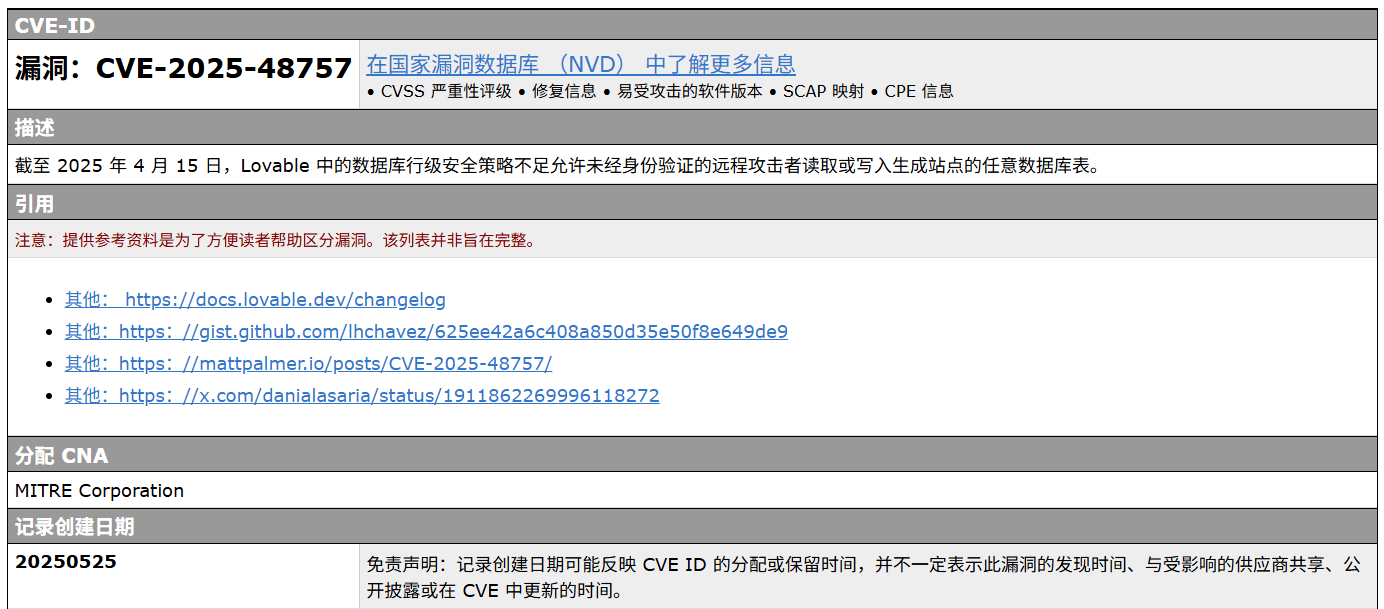

CVE-2025-48757详情:

2. CVE-2025-48757漏洞技术分析

2.1 漏洞本质

CVE-2025-48757漏洞的核心是Lovable平台在实现行级安全(RLS)策略时存在严重缺陷:

1.RLS配置缺失或错误:Lovable平台创建的应用程序常缺乏安全的RLS配置,导致数据库表缺少必要的访问控制。

2.客户端与后端安全策略不一致:客户端逻辑与后端权限控制(RLS)策略存在错位,前端实现的访问控制在后端没有得到有效执行。

3.身份验证绕过:攻击者可通过移除授权头部,将请求安全上下文从已认证用户变为未认证用户,从而绕过访问控制。

2.2 漏洞利用方式

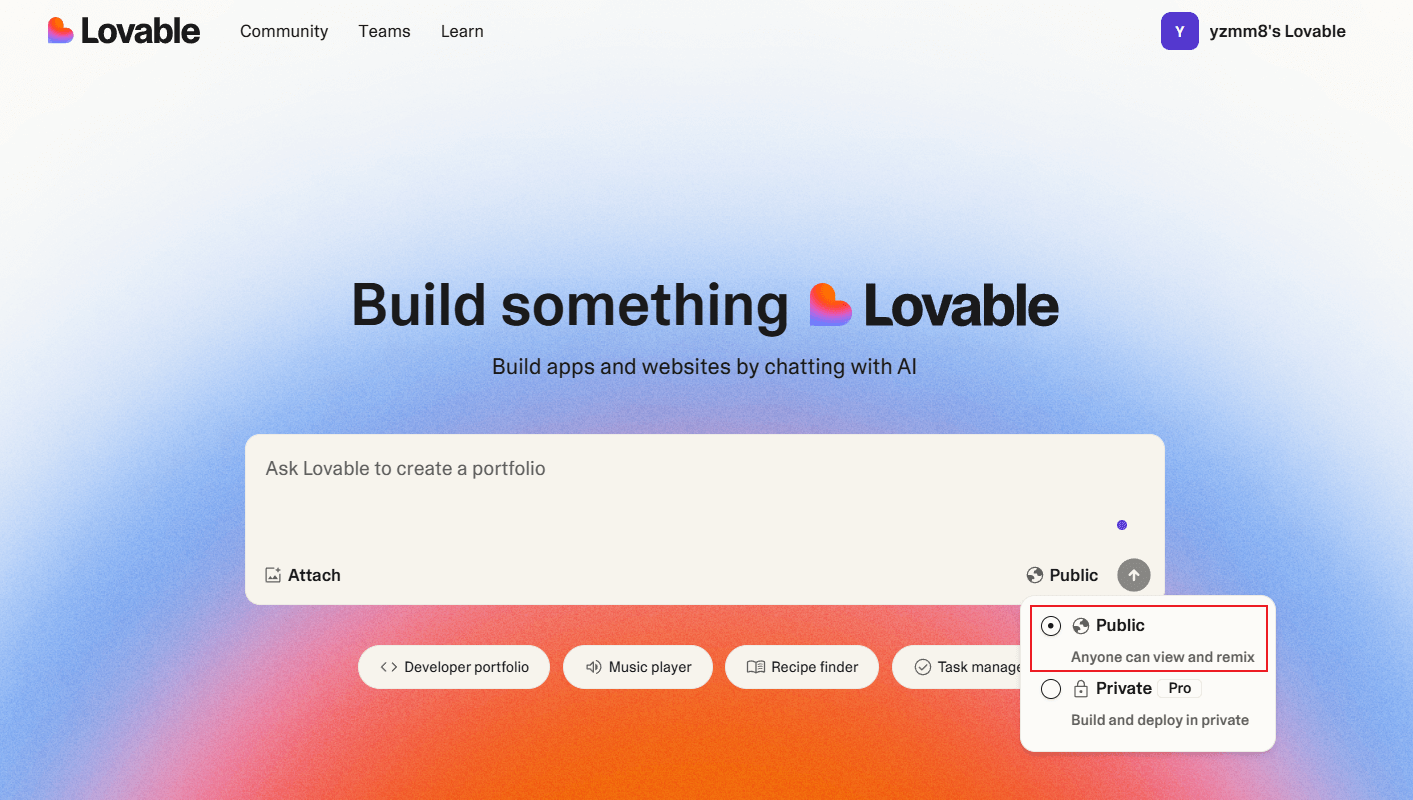

在Lovable,只有Pro用户才能创建private项目,任何人都可以查看并使用remix的方式克隆他人的项目,这是一个非常重要的前提。

2.2.1 数据访问漏洞

攻击者可以通过修改查询参数访问项目"用户"表中的所有数据。例如,在Linkable网站(一个由Lovable构建的将LinkedIn资料转化为个人网站的应用)中,Palmer能够查看约500名用户的电子邮件地址。

2.2.2 数据修改漏洞

攻击者可以通过发送带有精心构造的有效载荷的POST请求插入新记录。在Linkable网站的案例中,研究人员成功通过设置"payment_status": "paid"绕过了Stripe支付集成,实现了未授权的数据写入。

2.3 技术架构问题

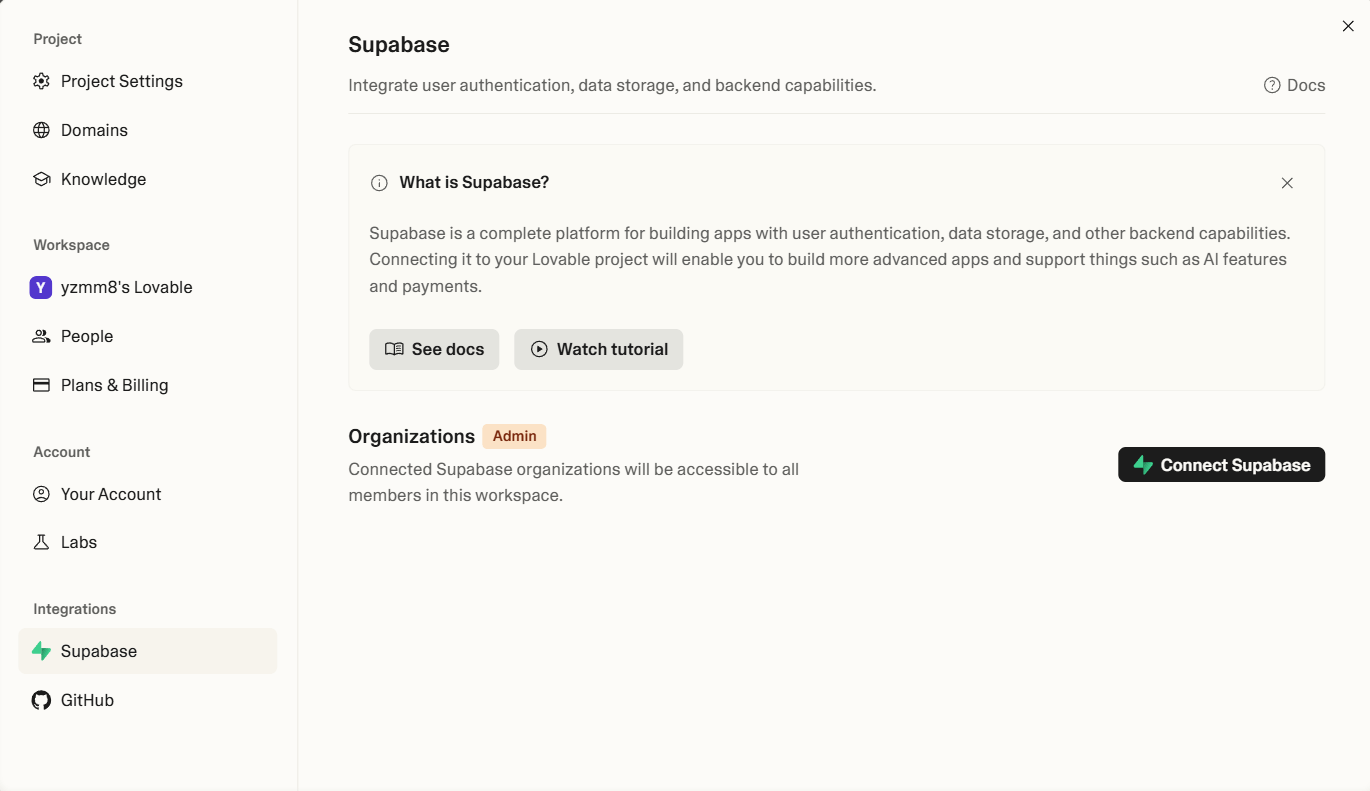

Lovable 为用户提供了一种简单的方法来连接到Supabase 的数据库服务,但存在配置不当问题。

Lovable平台的安全漏洞与其技术架构密切相关:

1.客户端驱动架构:Lovable应用主要以客户端驱动为主,将大量逻辑放在前端执行。

2.外部服务依赖:依赖外部服务(如Supabase)完成身份验证和数据存储等后端操作,增加了配置复杂性。

3.安全责任转移:将安全责任转移给应用程序的开发者,而非平台本身,但缺乏足够的安全指导和默认保护。

2.4 "安全扫描"功能的局限性

Lovable在4月24日推出的"安全扫描"功能存在严重局限:

1.该功能仅检查Supabase数据库是否启用了访问控制,而不检查控制选项是否正确配置。

2.提供虚假的安全感,无法检测到暴露数据的错误配置。

3.未解决底层RLS架构缺陷,即使在扫描后,应用仍可能存在漏洞。

3. 漏洞影响范围

3.1 受影响应用数量

在扫描的1,645个Lovable创建的应用中,约170个(10.3%)存在漏洞,涉及303个端点存在不充分的RLS设置。这表明RLS配置错误是一个系统性问题,而非孤立事件。

3.2 暴露数据类型

通过漏洞可能泄露的敏感数据包括:

•用户个人信息(姓名、电子邮件地址)

•财务信息

•API密钥(包括Google Maps、Gemini API、eBay等服务)

•个人债务金额

•家庭住址

•"擦边提示词"

3.3 潜在攻击场景

1.数据窃取:攻击者可获取用户个人信息和凭证,用于身份盗窃或定向攻击。

2.API滥用:获取的API密钥可被用于未授权访问第三方服务,可能导致财务损失。

3.数据篡改:攻击者可修改数据库内容,包括支付状态、用户权限等。

4.服务中断:通过删除或破坏数据,可能导致服务不可用。

4. 漏洞披露过程

4.1 时间线

1.2025年3月20日:初次发现Linkable网站(Lovable构建)的漏洞。

2.2025年3月21日:识别出更广泛的RLS配置错误问题,并通过电子邮件通知Lovable。

3.2025年3月24日:Lovable确认收到邮件,但未回复。

4.2025年4月14日:

•Palantir工程师Danial Asaria独立发现并公开发推文谈论同一漏洞。

•Palmer再次通知Lovable,引用公开利用情况,并启动45天披露窗口期。

5.2025年4月24日:Lovable发布"Lovable 2.0",增加"安全扫描"功能,但未解决底层RLS架构缺陷。

6.2025年5月24日:Palmer对Linkable网站进行再次评估,发现仍存在数据操纵和注入等严重安全问题。

7.2025年5月29日:由于Lovable未采取有效修复措施或通知用户,Palmer发布CVE编号。

4.2 Lovable的回应与措施

1.初次回应:否认存在漏洞,随后删除相关推文和网站。

2.临时措施:Linkable重新上线并开始收取2美元费用。

3.安全功能:推出"安全扫描"功能,但仅检查Supabase数据库是否启用了访问控制,未检查配置是否正确。

4.公开声明(5月30日):"与几个月前相比,Lovable现在在构建安全应用方面有了显著提升,并且还在快速改进。话虽如此,我们的安全水平尚未达到预期,我们将致力于持续提升所有Lovable用户的安全状况。"

5. 默认公开项目与Remix功能的安全风险

5.1 默认公开项目机制

根据Lovable官方隐私政策和用户补充信息,非Pro用户创建的项目默认为公开状态:

"如果您的项目设置为'公开',那么提示和代码可以被其他用户看到。您的公开项目也可以被remix并用作其他项目的起点。私有项目不可被remix,其代码和提示对其他用户不可见。" —— Lovable隐私政策,"用户内容可见性"部分

这一默认设置意味着:

1.非Pro用户的项目代码、提示词和配置默认对所有人可见。

2.用户需要主动将项目设置为私有,但这通常需要升级到付费计划。

3.许多用户可能不知道自己的项目是公开的,尤其是缺乏技术背景的新手。

5.2 Remix功能及其风险

Lovable的Remix功能允许用户克隆并修改其他公开项目:

1.配置复制:Remix会复制原项目的代码、结构和配置,包括可能存在的不安全设置。

2.凭证泄露:如果原项目包含硬编码的API密钥、数据库连接字符串或其他凭证,这些也会被复制到新项目中。

3.权限继承:新项目可能继承原项目的不安全权限设置,导致相同的漏洞在多个项目中传播。

5.3 组合风险分析

默认公开项目与Remix功能相结合,形成了严重的安全风险链:

1.漏洞传播:一个存在RLS配置错误的公开项目可能被多次remix,导致漏洞在生态系统中快速传播。

2.凭证暴露链:一个包含API密钥的公开项目被remix后,这些凭证可能被更多人看到并滥用。

3.安全意识差距:缺乏安全知识的用户可能不了解公开项目和remix带来的风险,无意中暴露敏感信息。

4.难以追踪:当漏洞通过remix传播时,很难追踪源头并通知所有受影响用户。

6. 安全专家观点

6.1 SentinelOne首席信息安全官Alex Stamos

•Web应用程序最佳实践要求完全避免让用户直接访问数据库。

•应用程序应当确定用户可以访问哪些信息,再据此执行数据交付。

•允许用户直接接入数据库存在巨大风险,即使有正确处理方法,成功率也极低。

6.2 Replit公司CEO Amjad Masad

•不能期望新手开发者理解并掌握底层安全配置。

•如果一款工具号称能轻松部署应用程序,就必须确保这些应用程序的安全性。

•氛围编码工具应该提供安全默认设置,而不是将安全责任完全转嫁给用户。

7. 安全建议

7.1 对Lovable平台的建议

1.实施安全默认设置:所有项目默认应为私有,只有在用户明确选择后才设为公开。

2.改进RLS实现:提供预配置的安全模板和自动化工具,确保正确实施RLS策略。

3.增强安全扫描:扩展当前的安全扫描功能,不仅检查RLS是否启用,还应验证其配置是否正确。

4.用户通知机制:建立机制通知用户潜在的安全问题,特别是当他们的项目包含敏感数据时。

5.沙箱环境:为氛围编码应用提供沙箱环境,限制可能造成的损害。

7.2 对Lovable用户的建议

1.项目可见性审查:检查所有项目的可见性设置,确保包含敏感信息的项目设为私有。

2.避免存储敏感数据:不要在Lovable项目中存储API密钥、凭证或个人敏感信息。

3.定期安全审查:定期检查项目的安全设置,特别是在更新后。

4.使用环境变量:对于需要API密钥的项目,使用环境变量而非硬编码。

5.限制数据访问:实施最小权限原则,限制应用对数据的访问范围。

7.3 对氛围编码行业的建议

1.建立安全标准:制定氛围编码平台的安全最佳实践和标准。

2.责任明确化:明确平台提供商和用户在安全方面的责任边界。

3.安全教育:提供针对非技术用户的安全意识培训和资源。

4.防御深度:实施多层次安全控制,不仅依赖单一防护措施。

5.透明度:平台应公开其安全措施和限制,帮助用户做出明智决策。

8. 结论

Lovable平台的CVE-2025-48757漏洞以及默认公开项目与remix功能带来的额外风险,凸显了氛围编码工具在安全实践方面的重大挑战。虽然这些工具极大地降低了软件开发的门槛,但同时也带来了新的安全风险,特别是当用户缺乏安全知识时。

平台提供商需要认识到,随着开发工具的民主化,安全责任不应完全转嫁给用户。相反,应该提供安全默认设置、自动化安全检查和清晰的风险通知。同时,用户也应提高安全意识,了解这些平台的限制和潜在风险。

随着氛围编码和AI辅助开发工具的持续发展,行业需要建立新的安全范式,在保持易用性的同时确保应用安全。只有通过平台提供商、用户和安全社区的共同努力,才能实现这一平衡。

参考资料

1.Matt Palmer. (2025). Statement on CVE-2025-48757. https://mattpalmer.io/posts/statement-on-CVE-2025-48757/

2.Semafor. (2025). The hottest new vibe coding startup may be a sitting duck for hackers. https://www.semafor.com/article/05/29/2025/the-hottest-new-vibe-coding-startup-lovable-is-a-sitting-duck-for-hackers

4.Matt Palmer. (2025). Twitter/X Post on Lovable Vulnerability. https://x.com/mattppal/status/1928106325613105370

5.Lovable. (2024). Privacy Policy. https://lovable.dev/privacy

6.Bay Tech Consulting. (2025). An Analysis of Loveable AI: Features, Pricing, Value, and Market Position 2025. https://www.baytechconsulting.com/blog/an-analysis-of-loveable-ai-features-pricing-value-and-market-position-2025

相关推荐

2025 AI 技术峰会

AI 实战课程

热门工具

AI 助手

智能对话,提升效率

智能图像处理

一键美化,智能修图

AI 翻译

多语言实时翻译

评论 (0)

暂无评论,快来发表第一条评论吧!